2021. 3. 7. 19:23ㆍ정보보안

스구일이란

github.com/Security-Onion-Solutions/security-onion/wiki/Sguil

Security-Onion-Solutions/security-onion

Security Onion 16.04 - Linux distro for threat hunting, enterprise security monitoring, and log management - Security-Onion-Solutions/security-onion

github.com

- 네트워크 보안 모니터링 및 분석 도구

- NSM 장비가 수집한 세션 데이터와 패킷 데이터 혹은 탐지한 경고 데이터에 접근과 출력을 제공(GUI)

- Tcl/Tk로 작성된 프로그램이기 때문에 이를 지원하는 os에서만 사용가능함

- 스구일에서 확인 가능한 데이터 종류는 다음과 같다.

- NIDS alerts from Snort/Suricata (if snort_agent is enabled)

- HIDS alerts from OSSEC (if ossec_agent is enabled)

- session data from PRADS (if PRADS and sancp_agent are enabled)

- asset data from PRADS (if PRADS and pads_agent are enabled)

- HTTP logs from Bro (if http_agent is enabled)

① 스노트/수리카타로부터 얻은 NIDS 경고 데이터

② OSSEC으로부터 얻은 HIDS 경고 데이터

③ Prads로부터 얻은 세션 데이터

④ Prads로부터 얻은 자산 데이터

⑤ Bro로부터 얻은 HTTP 로그 데이터

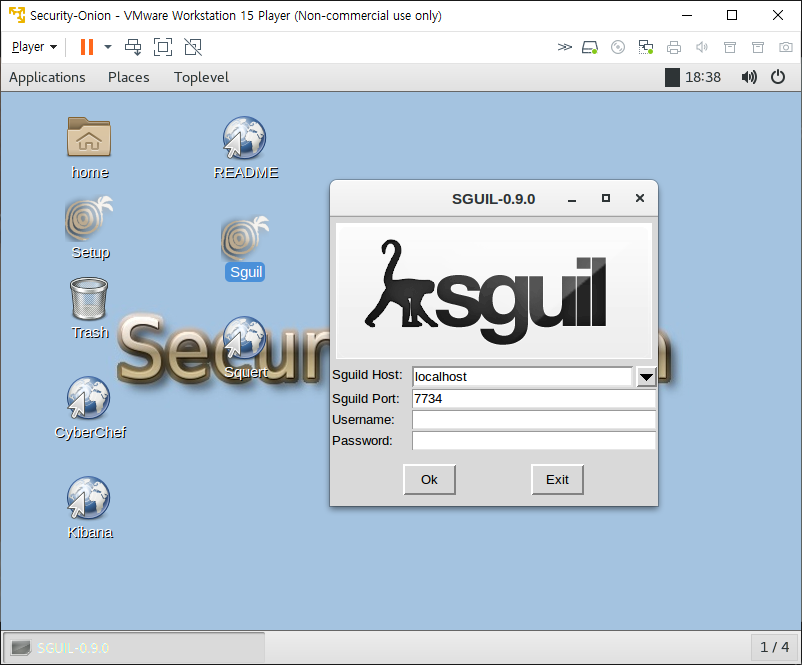

여기서 username과 password는 이전에 설치했을 때 지정한 값이다.

왼쪽은 네트워크 침입 탐지를 경고하는 컴퓨터명이고(mdin1-virtual-machine-ens3)

오른쪽은 호스트 침입 탐지를 경고하는 (mdin1-virtual-machine-ossec) 이다.

Select ALL 버튼을 눌러 체크버튼을 체크하고 Start 하자.

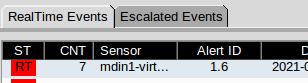

RealTime Events : 탐지된 이벤트를 실시간을 출력

Escalated Events : 누적된 이벤트를 확인(CNT 값이 누적된 이벤트를 하나씩 풀어서 출력)

→ 기본적으로 Escalated Events는 공란이며 RealTime Events 에서 이벤트 하나를 선택 후 F9 를 누르면 확인 가능

ST : 이벤트 상태(영향도)

CNT : 중복되는 이벤트 개수

Sensor : 탐지된 센서의 네트워크 명

Alert ID : 경고 ID

Date/Time : 이벤트가 수집된 Date/Time

Src IP : 출발지 IP

Sport : 출발지 포트

Dst IP : 목적지 IP

Dport : 목적지 포트

Pr(Proto) : 숫자로 표현한 IP 프로토콜

→ ICMP = 0, TCP = 6 UDP = 17

좌측의 서브창은 IP Resolution, Agent Status, Snort Statistics, System Msgs, User Msgs 를 출력해준다.

탐지된 이벤트의 스노트 규칙과 패킷 정보를 출력해준다.

AutoCat : 이벤트를 자동 분류하는 규칙을 추가

AutoCat Viewer : AutoCat에서 추가한 규칙 확인 및 비활성화

Display Incident Categories : 카테고리 목록을 보여줌

Change Password : 패스워드를 변경할 수 있음

Sleep : 백그라운드로 돌리는 기능

Change Monitored Network : 로그인 시 지정한 모니터 네트워크를 변경 하는 창을 불러옴

Change Font : 폰트 변경

About SGUIL : 스구일 정보 출력

Exit : 스구일 종료

탐지된 이벤트를 분류하기 위한 기능으로 위의 그림처럼 원하는 규칙을 설정한 후 AutoCat Viewer에서 활성화/비활성화 할 수 있음

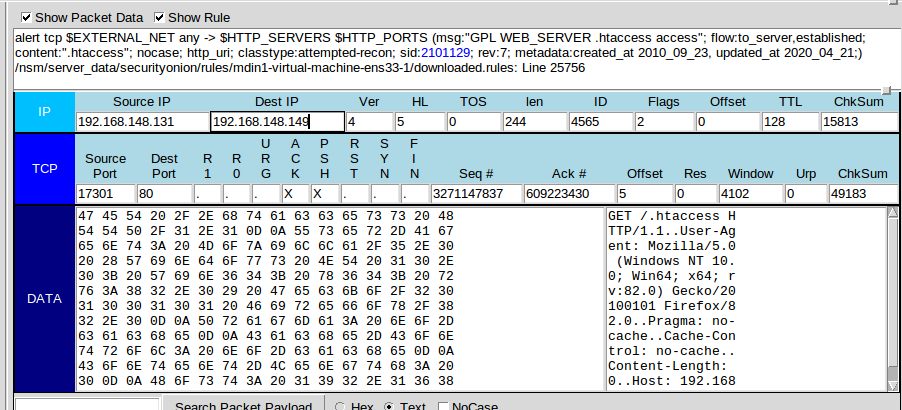

Query Event Table : Event Table에 쿼리 질의

Query Sancp Table : Sancp Table에 쿼리 질의

Standard Queries : 일반적인(준비된) 쿼리 질의를 통해 패킷 검색

Query Builder : 유저가 원하는 쿼리 질의를 입력해 패킷을 검색

Query by IP : 찾으려는 IP 를 대상으로 질의하여 패킷을 검색

Query by Category : 찾으려는 카테고리를 대상으로 질의하여 패킷을 검색

Show Database Tables : 스구일 DB 테이블 목록 출력

Detail 보고서와 Summary 보고서 중 선택하여 보고서를 만들 수 있음

보고서에는 Normal 옵션과 Sanitized 옵션이 존재

Detail vs Summary

페이로드(패킷 데이터)확인은 Detail 보고서에서만 확인 가능

Normal vs Sanitized

Normal 옵션은 출발 IP와 목적 IP를 모두 보여줌

Sanitized 옵션은 출발 IP와 목적 IP를 a.b.c.d 형식으로 출력하여 IP 노출을 방지

메인창 기능

스구일의 메인창에서 이벤트를 선택한 후 마우스 우클릭 시 다음과 같은 여러 기능을 확인할 수 있다.

1. Quick Query

- 이 기능은 ST, Src IP, Sport, Dst IP, DPort 필드에서 마우스 우클릭 시 확인 가능하다.

- Quick Query는 사용자가 쿼리를 작성하지 않아도 옵션 선택시 자동으로 쿼리를 만들어 질의해주는 기능

- Src IP, Dst IP, Port 에서의 Quick Query 기능에는 위 그림과 같이 총 여섯개의 기능이 존재(ip, port 값 기준)

- ST 에서의 Quick Query 기능에는 위 그림과 같이 총 일곱개의 기능이 존재(카테고리 기준)

2. 각 네트워크 분석 도구

- 스구일에서는 패킷 분석을 위해 Transcript/WireShark/NetworkMiner/Bro 도구 제공

- Alert ID 필드에서 우클릭시 선택 가능

- 스구일에서 제공하는 여러 도구들은 각 탐지된 이벤트를 대상으로 패킷 데이터를 기록하기 때문에

일반적으로 사용하면 방대한 양의 패킷을 전부 분석해야하는 반면 스구일에서 이용시에는 효율적으로 편리하게 해당 패킷만들 확인할 수 있다.

'정보보안' 카테고리의 다른 글

| 소켓 통신 (0) | 2021.03.11 |

|---|---|

| Format Characters (0) | 2021.03.09 |

| 스카피(Scapy)와 네트워크 헤더 (0) | 2021.03.08 |

| 스노트 (0) | 2021.03.08 |

| 가상환경 구성 (0) | 2021.03.01 |